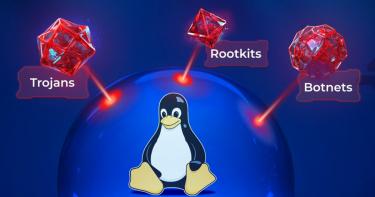

Τα παρακατω modules πρεπει να απενεργοποιηθουν απο τον πυρηνα γιατι μπορει ενας τοπικος χρηστης ή διεργασια να παρει root access

net/ipx/ipx.ko

net/irda/irda.ko

net/x25/x25.ko

net/ax25/ax25.ko

net/bluetooth/bluetooth.ko

net/sctp/sctp.ko

drivers/net/pppoe.ko

drivers/net/pppox.ko

και ισχυει για ολους τουσ πυρηνες απο το 2001 και μετα σε ολα τα λειτουργικα

εδω για περισσοτερες λεπτομεριες και πως να το λυσετε

Δώσε αστέρια!

- Συνδεθείτε ή εγγραφείτε για να σχολιάσετε

Σχόλια

Μήπως θα μπορούσες να γράψεις για το πώς γίνεται η απενεργοποίηση τους?

Αφορούν τοπικούς χρήστες μόνο ή και root access από απομακρυσμένο σύστημα?

Επίσης ξέρεις ποιές άλλες διεργασίες επηρεάζουν τα συγκεκριμένα modules και τί πρόκειται να σταματήσει να λειτουργεί

εάν απενργοποιηθούν τα συγκεκριμένα modules???

Ευχαριστώ για το χρόνο

Στο link https://bugzilla.redhat.com/show_bug.cgi?id=CVE-2009-2692 αναφερει πως να τα απενεργοποιησεις.

Με lsmod | grep <module_name> αν σου επιστρεψει κενη γραμμη τοτε το module αυτο δεν χρησιμοποιειτε.

Ενα προγραμμα το οποιο μπορει να χρειαζεται καποιο απο αυτα τα module ειναι ενα modem (χρησιμοποιει το pppoe) τοτε θα τα φορτοσει, για να μην τα φορτοσει μπορει να το κανεις με 2 τροπους...

1) τα βαζει στο /etc/modprobe.d/blacklist

2) στο /etc/modprobe.conf βαζεις το παρακατω

Αυτο που κανει ειναι οταν ενα προγραμμα ζητησει τα παραπανω modules τοτε του επιστρεφει true (οτι φορτοθηκαν) ενω στην πραγματηκοτητα ΔΕΝ εχουν φορτοθει.

Για τα συγκεκριμενα modules γινεται λογος για τοπικους χρηστες δλδ ενας απλος χρηστης να γινει υπερχρηστης, τρεχοντας απλα ενα exploit (εφ'οσον ειναι φορτομενα τα module αυτα) και γινεται υπερ-χρηστης.

Χθες ψαχνοτας βρηκα ενα exploit για το sctp το οποιο σου δινει root access remotly και ειναι σχετικα φρεσκο (17-08-2009) το οποιο τρεχει σε ολους του 2.6.x kernels με την προυποθεση οτι τρεχει σαν service το sctp

Το link δεν θα το δωσω για ευνοητους λογους.

http://s3.battleknight.gr/index.php?loc=hire&ref=NTI4OTY=

[oprime@dexter]$uname -a | awk '{print $1, "on the ROCKS"}' | sed -e 's/on\ the\

στο ubuntu δεν βρήκα /etc/modprobe.conf οπότε τα έβαλα στο /etc/modprobe.d/blacklist

το αρχείο είναι έτσι:

rizitis@dell-rizitis:~$ cat /etc/modprobe.d/blacklistblacklist ipx.ko

blacklist irda.ko

blacklist x25.ko

blacklist ax25.ko

blacklist bluetooth.ko

blacklist sctp.ko

blacklist pppoe.ko

blacklist pppox.ko

blacklist appletalk.ko

rizitis@dell-rizitis:~$

Στο Debian, το πρόβλημα (CVE-2009-2692) διορθώθηκε από τον πυρήνα 2.6.30-6, ο οποίος αυτή τη στιγμή υπάρχει στα unstable κ testing repositories:

http://packages.debian.org/changelogs/pool/main/l/linux-2.6/linux-2.6_2.6.30-6/changelog

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2009-2692

edit1: το ίδιο κ σε ubuntu (πρώτη εισαγωγή πάνω-πάνω στα changelog):

edit2: για Debian stable (Lenny) υπάρχει ήδη το update στα security repositories, οπότε αν έχετε ρυθμίσει το σύστημα σας να τραβάει κ από security (που θα έπρεπε!), τότε δεν κινδυνεύετε. Το ίδιο ισχύει κ για όσους έχουν παραμείνει στην oldstable (etch).

-- gnu_labis

Το Linux ΔΕΝ είναι Windows!!!

ΥΓ: Κύριε Torvalds, με το ανοιχτό λογισμικό μας κακομαθαίνετε! :D

Παιδια σε εμένα δεν είναι φορτωμένα πάντως....

το pppoe.ko θυμάμαι ότι το χρησιμοποιούσα με το sagem fast 800 για να λειτουργήσει.Οπότε μάλλον δεν θα χω πρόβλημα

Με εξαίρεση το bluetooth, που χρησιμοποιούν κάποιοι σε laptops (συχνά χωρίς να το ξέρουν...), άντε και το pppoe σε όσους τρέχουν usb mode, όλα τα υπόλοιπα modules δεν πολυφορτώνονται πια.

Σε δύο sidux που τσέκαρα, δεν υπάρχει κανένα από αυτά φορτωμένο. BΤW, στο sidux ο πυρήνας είναι ακόμα 2.6.30-5

Το οτι δεν ειναι φορτομενα δεν σημαινει οτι δεν μπορουν να φορτοθουν απο καποιο προγραμμα. Σε Slackware που δεν ειχα φορτομενα bluetooth kai appletalk ετρεξα exploit για local root access και την πειρα!!! σε αντιθεση με ενα αλλο συναδελφο που ετρεξε το ιδιο exploit εχοντας blacklist τα modules δεν πειρε root access.

http://s3.battleknight.gr/index.php?loc=hire&ref=NTI4OTY=

[oprime@dexter]$uname -a | awk '{print $1, "on the ROCKS"}' | sed -e 's/on\ the\

Ωπα. Εχεις δίκιο. Λάθος μου :(

Να γίνουν όλα blacklist πάραυτα!