Αν και φημίζονται για την ασφάλειά τους, τα συστήματα Linux δεν είναι 100% απρόσβλητα από τις συνεχώς εξελισσόμενες απειλές όπως το κακόβουλο λογισμικό (malware). Το να καταλάβουμε την εσωτερική λειτουργία αυτών των απειλών είναι ζωτικής σημασίας για να έχουμε αποτελεσματική άμυνα. Σε αυτό το άρθρο, θα εξερευνήσουμε τον κόσμο του κακόβουλου λογισμικού για Linux και θα αναλύσουμε κάποια παραδείγματα χρησιμοποιώντας ένα διαδραστικό sandbox, το ANY.RUN.

Η σημερινή κατάσταση του Linux malware

Από το 2018, παρατηρείται μια αξιοσημείωτη αύξηση στην ανάπτυξη νέων παραλλαγών κακόβουλου λογισμικού Linux. Αυτή η τάση αποδεικνύεται από το σημαντικό άλμα από 4.706 νέες παραλλαγές τον Μάρτιο του 2017 σε 15.762 μόνο τον Μάρτιο του 2018.

Σύμφωνα με την IBM, το 2020 επίσης, σημειώθηκε αύξηση 40% στις οικογένειες κακόβουλων προγραμμάτων που σχετίζονται με το Linux, ενώ το κακόβουλο λογισμικό Go-written αυξήθηκε κατά 500%. Αυτό υποδηλώνει ότι οι επίδοξοι εισβολείς έχουν μετατοπίσει το ενδιαφέρον τους προς τα συστήματα Linux, πράγμα που σημαίνει ότι αυξάνει ο κίνδυνος τόσο για τους μεμονωμένους χρήστες όσο και για οργανισμούς/εταιρείες που χρησιμοποιούν συστήματα με Linux.

Αξιοσημείωτες οικογένειες Linux malware

Ενώ η συνολική αύξηση του κακόβουλου λογισμικού Linux είναι ανησυχητική, η κατανόηση των συγκεκριμένων οικογενειών και των δυνατοτήτων τους παρέχει πολύτιμες πληροφορίες για αποτελεσματική προστασία. Ας ρίξουμε μια πιο προσεκτική ματιά σε μερικές αξιόλογες οικογένειες κακόβουλων προγραμμάτων Linux:

Απειλές που εστιάζονται στο cloud

• CloudSnooper: Αυτό το κακόβουλο λογισμικό στοχεύει περιβάλλοντα cloud, χρησιμοποιώντας πολύπλευρες τεχνικές για να ξεφύγει από τον εντοπισμό. Εκμεταλλεύεται τα κενά στους κανόνες του τείχους προστασίας (firewall) για να δημιουργήσει κρυφά κανάλια επικοινωνίας και έχει δυνατότητες rootkit για βαθιά ενσωμάτωση στο προσβεβλημένο σύστημα, καθιστώντας δύσκολη την ανίχνευση του.

Απειλές τύπου botnet

• Mirai: Αυτό το botnet αξιοποιεί αδύναμα πρωτόκολλα ασφαλείας για να μολύνει συσκευές και να τις ενσωματώσει σε ένα τεράστιο δίκτυο για επιθέσεις DDoS μεγάλης κλίμακας. Η φύση του ανοιχτού κώδικα και η πολύ συχνή χρήση του σε συσκευές IoT με κακή ασφάλεια ενισχύουν τον αντίκτυπό του Mirai.

Ransomware

• RansomExx: Αυτό το ransomware εστιάζει σε επιχειρήσεις και κυβερνήσεις, και συχνά εγκαθίσταται μέσω επιθέσεων spear-phishing. Προσθέτει μια μοναδική επέκταση σε κρυπτογραφημένα αρχεία και αξιοποιεί υπάρχον κακόβουλο λογισμικό όπως το IcedID για την αρχική πρόσβαση.

• GonnaCry: Αυτό το ransomware που βασίζεται σε Python κρυπτογραφεί αρχεία και εμφανίζει στον χρήστη ένα σημείωμα για λύτρα με οδηγίες πληρωμής. Ο κώδικας του είναι διαθέσιμος στο internet, πράγμα που εγείρει ανησυχίες σχετικά με πιθανές τροποποιήσεις και ευρύτερη διανομή.

Κατασκοπεία

• EvilGnome: Μεταμφιεσμένο ως μια κανονική επέκταση του GNOME, αυτό το κακόβουλο λογισμικό καταγράφει ότι γράφουμε στο πληκτρολόγιο και κατεβάζει επιπλέον κακόβουλα προγράμματα. Ο αρθρωτός σχεδιασμός του και η ικανότητά του να μιμείται νόμιμες διαδικασίες το καθιστούν ένα stealth εργαλείο για στοχευμένη κατασκοπεία.

Multiplatform απειλές

• Tycoon: Αυτό το ransomware στοχεύει συστήματα Windows και Linux, χρησιμοποιώντας μια ένα Java format για να αποφύγει τον εντοπισμό. Κρυπτογραφεί αρχεία και τα συμπιέζει σε αρχεία που προστατεύονται με κωδικό πρόσβασης, δυσκολεύοντας τις προσπάθειες ανάκτησης.

Πέρα από αυτά τα παραδείγματα, υπάρχουν πολλές άλλες οικογένειες και παραλλαγές.

Αναλύστε δωρεάν κακόβουλο λογισμικό Linux στο ANY.RUN, ένα διαδραστικό πλαίσιο ανάλυσης κακόβουλου λογισμικού.

Ανάλυση δειγμάτων κακόβουλου λογισμικού Linux

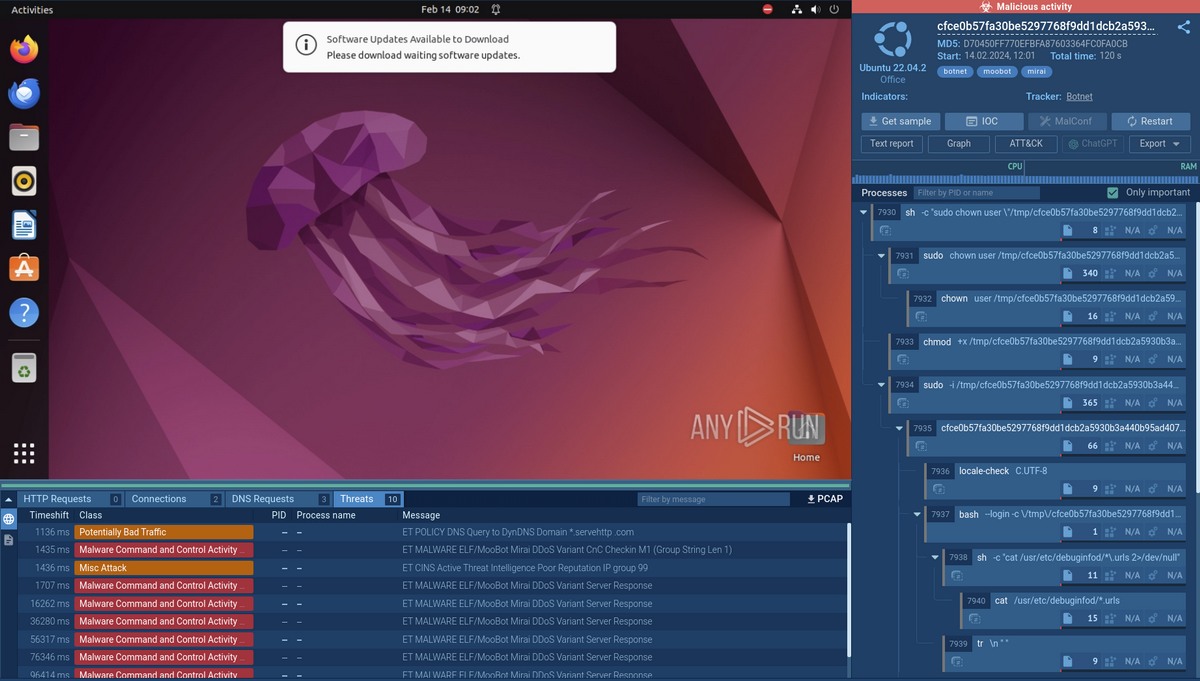

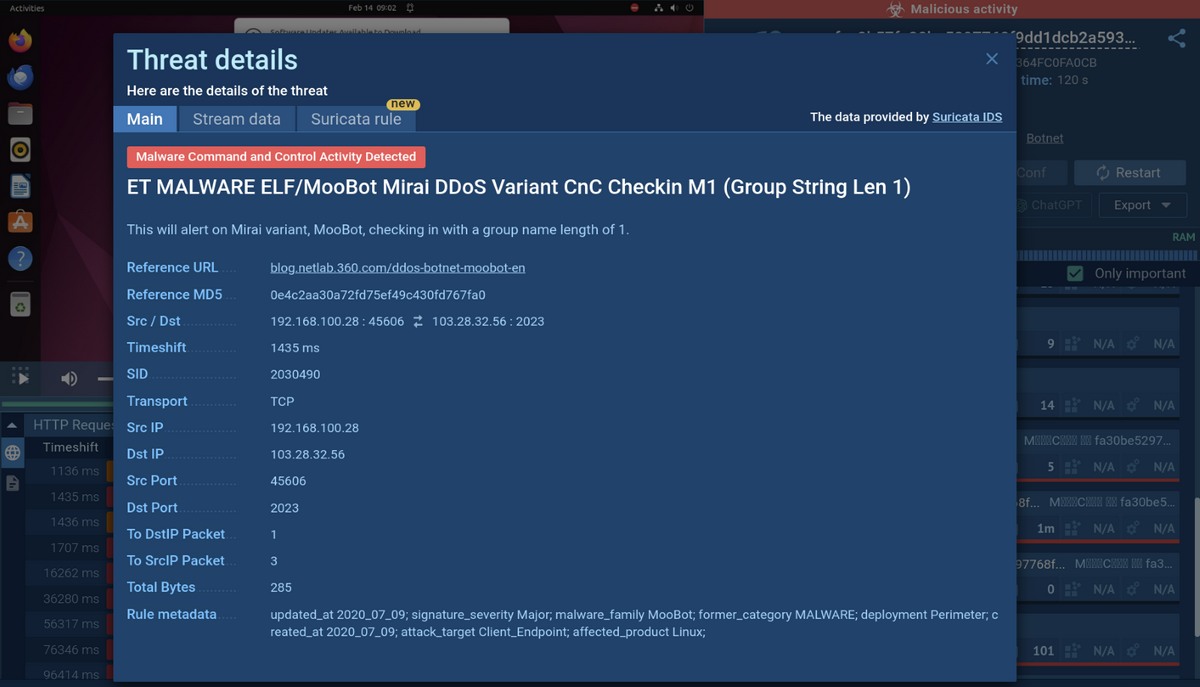

Ανίχνευση της δραστηριότητας Mirai με Suricata

Ας ξεκινήσουμε με ένα δείγμα του Mirai. Δεδομένου ότι λειτουργεί κυρίως μέσω διαδικτύου, μπορούμε να αξιοποιήσουμε τις δυνατότητες παρακολούθησης του sandbox για να αποκτήσουμε πολύτιμες πληροφορίες. Εξετάζοντας την κίνηση δικτύου που δημιουργείται από το Mirai, μπορούμε να εντοπίσουμε συγκεκριμένες ενέργειες που επιχειρεί να εκτελέσει.

Καθώς το Mirai αλληλεπιδρά με το δίκτυο, ενεργοποιεί συγκεκριμένους κανόνες Suricata. Κάνοντας κλικ στους ενεργοποιημένους κανόνες, μπορούμε να έχουμε πρόσβαση σε λεπτομερείς πληροφορίες, συμπεριλαμβανομένου του τύπου επικοινωνίας, της διεύθυνσης προέλευσης και προορισμού, ακόμη και του περιεχομένου των ίδιων των πακέτων.

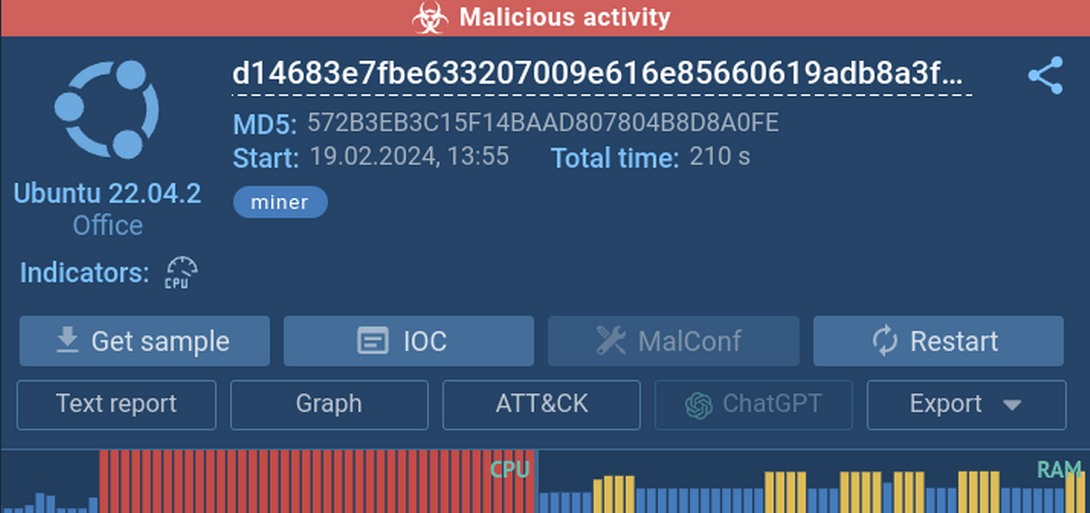

Εκτεταμένη χρήση CPU και RAM του Cryptominer

Οι miners είναι ένας άλλος κοινός τύπος κακόβουλου λογισμικού που στοχεύει συστήματα Linux.

Η εξόρυξη κρυπτονομισμάτων περιλαμβάνει την επίλυση πολύπλοκων μαθηματικών γρίφων που απαιτούν σημαντική επεξεργαστική ισχύ. Έτσι, μόλις στείλουμε ένα δείγμα miner για ανάλυση σε ένα sandbox, η χρήση της CPU αυξάνεται αμέσως και θα δούμε ότι η μνήμη RAM καταναλώνεται γρήγορα.

Μόλις ανεβάσουμε το δείγμα ενός miner σε ένα sandbox, η κακόβουλη φύση του γίνεται άμεσα εμφανής. Η χρήση της CPU αυξάνεται σχεδόν αμέσως μετά την εκκίνηση, υποδεικνύοντας έντονη δραστηριότητα επεξεργασίας, ενώ το πρόγραμμα απαιτεί επίσης σημαντική μνήμη RAM, υποδηλώνοντας περαιτέρω λειτουργίες έντασης πόρων.

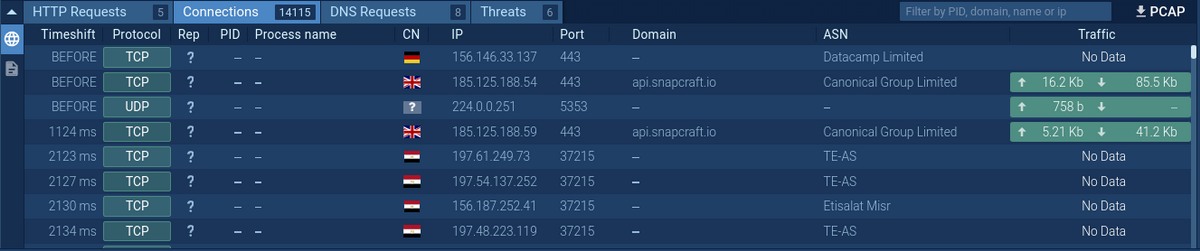

Παρακολούθηση της δραστηριότητας DDoS ενός Botnet

Σε ένα άλλο παράδειγμα ενός botnet Linux, μπορούμε να παρατηρήσουμε μεγάλο όγκο δραστηριότητας δικτύου – σε ένα λεπτό, το κακόβουλο λογισμικό προσπάθησε να δημιουργήσει μια σύνδεση πάνω από 15.000 φορές.

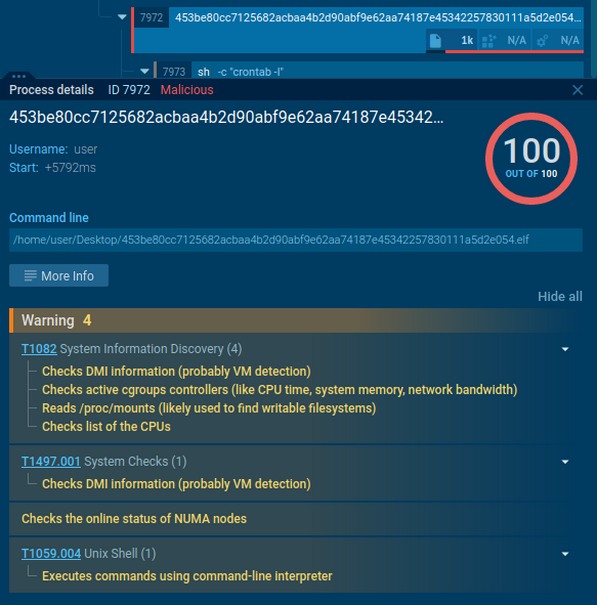

Ανίχνευση κακόβουλης συμπεριφοράς βάσει υπογραφών

Εδώ είναι ένα άλλο δείγμα miner. Το sandbox χρησιμοποιεί τις υπογραφές ως δείκτες για τον εντοπισμό κακόβουλης δραστηριότητας. Σε αυτή την περίπτωση, οι υπογραφές είναι συγκεκριμένες για τον miner που αναλύεται. Αυτό μας δίνει μια καλύτερη κατανόηση της συμπεριφοράς του και του τρόπου με τον οποίο μολύνει τα συστήματα.

Αναλύστε κακόβουλο λογισμικό Linux στο ANY.RUN

Το ANY.RUN είναι ένα cloud-based sandbox που παρέχει προηγμένες δυνατότητες ανάλυσης κακόβουλου λογισμικού. Σας επιτρέπει να διερευνάτε κακόβουλο λογισμικό Linux σε VM του Ubuntu 22.04.2 και να συλλέγετε ζωτικής σημασίας πληροφορίες απειλών για διαφορετικά κακόβουλα προγράμματα.

Εγγραφείτε στο ANY.RUN χωρίς κόστος χρησιμοποιώντας το email σας.

- Συνδεθείτε ή εγγραφείτε για να σχολιάσετε