Εισαγωγή στη λογική του computer security καθώς και του penetration testing (έλεγχοι παραβίασης συστημάτων). Βασικές συμβουλές για να έχουμε ασφάλεια στον υπολογιστή και να φυλάμε τα ρούχα μας...

Οι ηλεκτρονικοί υπολογιστές έχουν μπει για τα καλά στη ζωή όλων μας. Κάθε πτυχή της καθημερινότητας μας είτε το θέλουμε είτε όχι είναι συνυφασμένη με τη χρήση ενός τουλάχιστον ηλεκτρονικού υπολογιστή! Αλήθεια, έχετε σκεφτεί ποτέ πόσοι από εμάς λαμβάνουμε σοβαρά υπόψιν τον παράγοντα που ονομάζετε “ασφάλεια” σε κάθε τι που κάνουμε καθημερινά και σχετίζεται με τους ηλεκτρονικούς υπολογιστές;

Θα προσπαθήσουμε να σας δώσουμε μερικά απλά παραδείγματα απ’ την καθημερινή μας ζωή στα οποία πολλές φορές τυχαίνει να μη δίνουμε την πρέπουσα σημασία με αποτέλεσμα να πέφτουμε συχνά θύματα εξαπάτησης από επιτήδειους απατεώνες.

Οι κωδικοί πρόσβασης που χρησιμοποιούμε είναι ισχυροί;

Στη συντριπτική πλειοψηφία των εφαρμογών και υπηρεσιών που θα βρείτε στο διαδίκτυο, απαιτείται η χρήση κωδικού πρόσβασης για την επαλήθευση του χρήστη που τις χρησιμοποιεί. Μετά από αρκετές έρευνες και δημοσκοπήσεις διαπιστώθηκε ότι η “αχίλλειος” πτέρνα του διαδικτύου είναι οι εύκολοι κωδικοί πρόσβασης. Ένας μέσος χρήστης χρησιμοποιεί ως κωδικό πρόσβασης πράγματα γνωστά και οικεία σε αυτόν όπως για παράδειγμα ονοματεπώνυμο, ημερομηνία γέννησης, όνομα συζύγου/παιδιών ή γονέων, όνομα κατοικίδιου, αριθμό τηλεφώνου ή πινακίδων, διεύθυνση κατοικίας κ.λ.π, τα οποία τις περισσότερες φορές είναι αρκετά εύκολο να “σπαστούν” ή να ανακαλυφθούν από κάποιον επιτήδειο cracker.

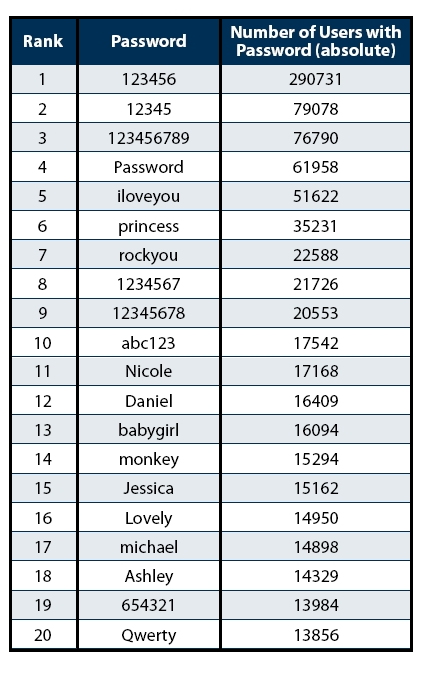

Τον Δεκέμβριο του 2009, μετά από μια επίθεση cracker στην υπηρεσία Rockyou.com, διέρρευσαν στο διαδίκτυο 32 εκατομμύρια κωδικοί πρόσβασης χρηστών της εν' λόγω υπηρεσίας. Ευτυχώς οι κωδικοί πρόσβασης που είδαν το φως της δημοσιότητας, δεν συνοδευόντουσαν από άλλα προσωπικά στοιχειά των χρηστών (π.χ. όνομα χρήστη, ονοματεπώνυμο, email κτλ) που τους χρησιμοποιούσαν, ελαχιστοποιώντας με τον τρόπο αυτό σημαντικά την όποια ζημιά θα μπορούσε να προκληθεί από μια τέτοια κακόβουλη ενέργεια. Διαβάζοντας όλα τα παραπάνω, μπορεί ήδη να αρχίσατε να αναρωτιέστε γιατί σας τα αναφέρουμε όλα αυτά, ουσιαστικά όμως τα δεδομένα που δημοσιεύθηκαν απ' την εισβολή στο Rockyou.com αποτελούν ένα πραγματικό ντοκουμέντο σχετικά με τον τρόπο τον οποίο οι “καθημερινοί” χρήστες σκέφτονται και επιλέγουν τους κωδικούς πρόσβασης που τελικά χρησιμοποιούν.

Μια παροιμία λέει, “ουδέν κακόν αμιγές καλού”, έτσι η εταιρεία Imperva Application Defense Center αποφάσισε να συλλέξει όλα τα “ευρήματα” της εισβολής και εν συνεχεία να πραγματοποιήσει μία στατιστική έρευνα έχοντας σαν βάση της όλους αυτούς τους κωδικούς πρόσβασης. Απώτερος σκοπός της έρευνας ήταν να βγουν κάποια συμπεράσματα σχετικά με τα λάθη που κάνουν οι απλοί “καθημερινοί” χρήστες όταν επιλέγουν κωδικούς πρόσβασης.

Τα αποτελέσματα της έρευνας “έδειξαν” ότι:

- Περίπου το 30% των χρηστών είχαν επειλεξει κωδικούς πρόσβασης με μέγιστο μήκος εώς και εξι (6) χαρακτήρές (12345, 123456 κ.τ.λ).

- Σχεδόν το 50% των χρηστών χρησιμοποίησε ονόματα (Nicole, Daniel κτλ), λέξεις λεξικού (Password, princess κτλ) καθώς και απλούς συνδυασμούς γραμμάτων και αριθμών (abc123 κτλ).

Ουσιαστικά, μπορούμε να αντιληφθούμε ότι ένα ποσοστό μεγαλύτερο από το 60% των χρηστών είχε επιλέξει κωδικό πρόσβασης μέσα από ένα αρκετά περιορισμένο (και συνεπώς εύκολα προβλέψιμο) σύνολο αλφαριθμητικών στοιχείων.

Επίσης, εάν ρίξουμε μια πιο προσεχτική ματιά στη λίστα με τους είκοσι (20) “δημοφιλέστερους” κωδικούς πρόσβασης που είχαν χρησιμοποιηθεί δηλαδή από τα περισσότερα μέλη της υπηρεσίας, μπορούμε να διαπιστώσουμε ότι ο “δημοφιλέστερος” κωδικός ήταν το ''123456'' τον οποίο και χρησιμοποίησαν 290.731 άτομα!!!

Είστε σίγουροι ότι κατά το παρελθόν ή μέχρι και σήμερα δεν έχετε χρησιμοποιήσει κάπου αυτόν τον κωδικό πρόσβασης; :-)

Με σύμμαχο μας, την πολυπλοκότητα!

Τι πρέπει να κάνουμε λοιπόν, για να προστατευτούμε από τους κακόβουλους crackers που πιθανώς θα θελήσουν να αποκτήσουν πρόσβαση σε κάποιον λογαριασμό μας στο ίντερνετ (και όχι μόνο).

Σε γενικές γραμμές θα πρέπει να έχουμε σαν αρχή το να χρησιμοποιούμε κωδικούς πρόσβασης που δεν μπορούν να “σπαστούν” ή να αποκαλυφθούν εύκολα.

Φυσικά, το πόσο δύσκολο ή εύκολο είναι να βρεθεί ένας κωδικός πρόσβασης εξαρτάται από το μήκος του, καθώς και την πολυπλοκότητα των συμβόλων που εμπεριέχονται εκεί.

Το μήκος ενός κωδικού πρόσβασης δεν πρέπει να είναι μικρότερο από οχτώ (8) χαρακτήρες.

Η πολυπλοκότητα εξαρτάται από το πόσα και ποια σύμβολα θα χρησιμοποιήσουμε ώστε να συνθέσουμε τον κωδικό πρόσβασης. Θα πρέπει να υπάρχουν στοιχεία από όλες τις κατηγορίες όπως κεφαλαία/μικρά γράμματα, αριθμοί και σύμβολα.

Για παράδειγμα ένας αρκετά δύσκολος κωδικός πρόσβασης θα μπορούσε να είναι ο

“Τ@tRr1@p0uL@|<1@”

Το λειτουργικό σύστημα που χρησιμοποιούμε είναι ενημερωμένο;

Όλοι οι ένθερμοι υποστηρικτές του Linux έχουν να καυχώνται την ασφάλεια που τους εξασφαλίζει το λειτουργικό σύστημα τους έναντι κάποιου άλλου (π.χ Microsoft Windows).Η ιδιαίτερα έξυπνη διαχείριση των εξουσιοδοτήσεων (πρέπει να είσαι root για να εκτελέσεις τις περισσότερες εφαρμογές) το καθιστά άτρωτο σε μέγιστο βαθμό απέναντι σε ιούς, “σκουλήκια” και άλλα τέτοια χαρωπά...

Σίγουρα το να “κολλήσει” ιό ένα λειτουργικό σύστημα Linux είναι φαινόμενο πολύ πιο σπάνιο από σφοδρή χιονόπτωση στη έρημο της Νεβάδα κατά την καλοκαιρινή περίοδο, αλλά αυτό δεν σημαίνει ότι δεν υπάρχουν αρκετοί άλλοι σοβαροί κίνδυνοι οι οποίοι παραμονεύουν.

Ένας απ’ τούς σοβαρότερους κινδύνους σε *όλα* τα λειτουργικά συστήματα ακούει στο όνομα exploits και όπως είναι αναμενόμενο θα ασχοληθούμε εκτενέστερα στο μέλλον. Για όσους δεν είχαν ασχοληθεί στο παρελθόν, κρίνουμε σκόπιμο να σημειώσουμε ότι exploit είναι ένα κακόβουλο κομμάτι κώδικα το οποίο εκτελούμενο μπορεί να εκμεταλλευτεί κάποιο bug ή κάποιο κενό ασφαλείας μιας εφαρμογής ή του λειτουργικού συστήματος και να παρέχει *μη* εξουσιοδοτημένη πρόσβαση ή και αύξηση δικαιωμάτων (από απλό χρήστη σε root) στον επιτιθέμενο που το εκτέλεσε.

Τα exploits μπορεί να εκτελούνται ενάντια σε ένα μηχάνημα στόχο, είτε απομακρυσμένα προσπαθώντας να εκμεταλλευτούν κάποια ευπάθεια μιας εφαρμογής λογισμικού που τρέχει εκεί, όπως για παράδειγμα ενός mail server ή client, ενός FTP server ή client, ενός browser κ.τ.λ οπότε μιλάμε για remote exploits, είτε τοπικά δηλαδή κατευθείαν επάνω στο ίδιο το μηχάνημα του στόχου οπότε μιλάμε για local exploits.

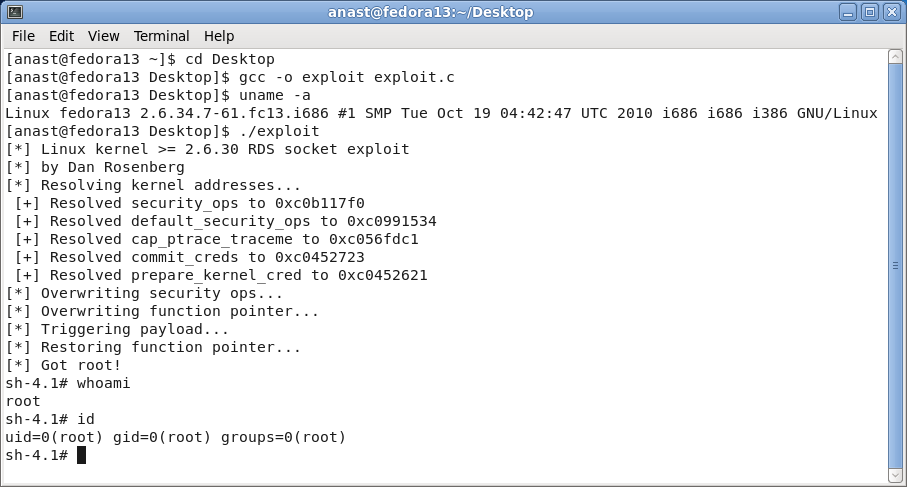

Ένα παράδειγμα απ’ την πραγματική ζωή (εκεί έξω!) μπορεί και να σας πείσει για την επικινδυνότητα μιας τέτοιας επίθεσης! Πριν από μερικούς μήνες γράφτηκε και δημοσιεύτηκε ένα Kernel Local Exploit (http://bit.ly/cXvc8q) απ’ τον Dan Rosenberg το οποίο κατά την εκτέλεση του (σε εκδόσεις Kernel από 2.6.30 έως και 2.6.36-rc8) έδινε δικαιώματα υπερχρήστη (root) στον χρήστη ο οποίος το εκτελούσε!!

Για να είμαστε σίγουροι για την αποτελεσματικότητα του συγκεκριμένου exploit το κάναμε compile και στη συνέχεια το εκτελέσαμε ενάντια σε ένα μηχάνημα Linux με Fedora 13 (με kernel 2.6.34.7-61.fc13.i686). Το αποτέλεσμα της επίθεσης είναι εμφανές στην εικόνα.

Έχουμε καταφέρει να αποκτήσουμε πρόσβαση υπερχρήστη (root) στο μηχάνημα το οποίο εκτελέσαμε exploit! Επειδή νιώθουμε την ανάγκη να αποκαταστήσουμε τη φήμη του Fedora, το οποίο και εκθέσαμε κάπως, να μην ξεχάσουμε να αναφέρουμε ότι το συγκεκριμένο exploit δεν παίζει από το Fedora 14+ οπότε όσοι έχετε μείνει σε παλιότερη έκδοση, σπεύσατε να κάνετε upgrade στο σύστημα σας πριν είναι πολύ αργά!

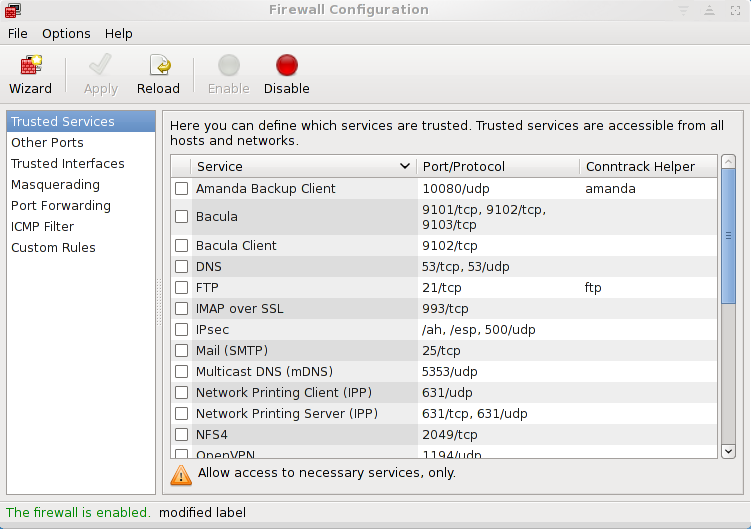

Το εν λόγω exploit δεν είναι το μόνο και φυσικά ούτε το τελευταίο. Κατά καιρούς γράφονται -και θα γράφονται- αρκετά επικίνδυνα exploits τα οποία βάζουν σε μπελάδες τους χρήστες. Μια ενδεικτική προστασία από τέτοιου είδους επιθέσεις αποτελεί η καθημερινή (και συνεχής) ενημέρωση του συστήματος μας καθώς και τον εγκατεστημένων σε αυτό εφαρμογών. Επιθυμητή είναι και η χρήση κάποιου firewall.

Στην περίπτωση που χρησιμοποιείτε και εσείς Fedora, υπάρχει εγκατεστημένο firewall εξορισμού στο σύστημα σας, με γραφικό περιβάλλον και μπορείτε να το επεξεργαστείτε γράφοντας στο τερματικό (σαν root) την εντολή:

root@# system-config-firewall

O browser που χρησιμοποιούμε είναι ενημερωμένος;

Ενα αρκετά συχνό αλλά ταυτόχρονα αρκετά επικίνδυνο φαινόμενο είναι να surfάρει κάποιος χρήστης στο διαδίκτυο χωρίς να έχει ενημερώσει τον browser που χρησιμοποιεί στην τελευταία έκδοση του. Συχνό φαινόμενο επίσης αποτελεί το exploitation ενός (κυρίως παλαιότερου) συστήματος εξαιτίας ενός κακοσυντηρημένου browser. Κάτι τέτοιο είναι εφικτό με τα λεγόμενα “browser exploits”.

Σίγουρα στο σημείο αυτό, αξίζει να τονίσουμε ότι σε ένα απ’ τα συνέδρια που ασχολούνται ενεργά με τον κλάδο της ασφαλείας των υπολογιστικών συστημάτων, το CanSecWest Security Conference έχει θεσπίσει απ' το 2007 τον διαγωνισμό pwn2own. Όπως μπορεί να αντιληφθεί ο καθένας το όνομα του διαγωνισμού εμπνεύστηκε *και* απ’ το έπαθλο. Πέρα δηλαδή απ’ το χρηματικό έπαθλο, ο νικητής κερδίζει και το μηχάνημά που κατάφερε να χακέψει με κάποιο exploit. Οι διαγωνιζόμενοι προσπαθούν να βρουν κάποιο κενό ασφαλείας για μια συγκεκριμένη εφαρμογή που τους ανακοινώνεται και στη συνέχεια, να αναπτύξουν ένα exploit για να το εκμεταλλευτούν και να αποκτήσουν μη εξουσιοδοτημένη απομακρυσμένη πρόσβαση στο μηχανιμα που εκτελεί την εφαρμογή. Βασικότεροι στόχοι του διαγωνισμού είναι οι γνωστοί web browsers (Microsoft Internet Explorer, Mozilla Firefox, Google Chrome, Apple Safari) αλλά και άλλες διαδικτυακές εφαρμογές.

Μια γενικότερη συμβουλή για να προφυλαχθείτε από τέτοιου είδους επιθέσεις είναι να έχετε πλήρως ενημερωμένο τον web browser που χρησιμοποιείτε, κατά το surfάρισμα σας στο διαδίκτυο, καθώς επίσης και το λειτουργικό σύστημα που τον εκτελεί μίας και τις περισσότερες φορές αυτά τα δύο είναι αλληλένδετα.

Φυσικά κάτι τέτοιο δεν αποτελεί πανάκια σωτηρίας, μιας και στον διαγωνισμό pwn2own τα μηχανήματα που “έλαβαν” μέρος ήταν πλήρως ενημερωμένα, αλλά σίγουρα αποτελεί ένα (αρκετά!) αποτελεσματικό μέτρο προστασίας!

Τα e-mails που λαμβάνουμε είναι ακίνδυνα;

Έχει τύχει ποτέ να λάβετε κάποιο ύποπτο email, για παράδειγμα από μια τράπεζα, το οποίο με πρόσχημα την ασφάλεια του λογαριασμού σας, σας παροτρύνει να εισάγετε κάποια απόρρητα προσωπικά ή οικονομικά σας στοιχεία; Αν ναι, ελπίζουμε να το διαγράψατε αμέσως αλλιώς κατά πάσα πιθανότητα έχετε πέσει θύμα Phising!

Όπως μας μαρτυρά και το όνομά του -το οποίο προέρχεται από την παραφθορά της λέξης «fishing» (στα ελληνικά: ψάρεμα)- το Phishing αποσκοπεί στην εξαπάτηση ενός ατόμου (ή μιας ομάδας ατόμων), με απώτερο και δόλιο σκοπό την απόσπαση των προσωπικών του στοιχείων. Συνήθως τα στοιχεία που αποσπώνται έχουν οικονομικό χαρακτήρα και αφορούν σε τραπεζικούς λογαριασμούς και πιστωτικές κάρτες. Στις περισσότερες περιπτώσεις, το Phishing επιχειρείται μέσα από την αποστολή ενός παραπλανητικού email - δολώματος , το οποίο “προσπαθεί” με τη σειρά του να πείσει το ανυποψίαστο θύμα ότι έχει αποσταλεί από κάποια έγκυρη και νόμιμη εταιρεία ή οργανισμό. Τα email – δολώματα “πληροφορούν” το θύμα ότι για λόγους ασφαλείας θα πρέπει άμεσα να ενημερώσει ή να επαληθεύσει κάποια προσωπικά του στοιχεία. Στη συνέχεια μέσα από πλαστά web sites, τα οποία όμως είναι πειστικές αντιγραφές γνωστών υπαρκτών και αξιόπιστων διαδικτυακών τόπων καταφέρουν τελικώς να εξαπατήσουν το θύμα και να αποσπάσουν τις πληροφορίες που χρειάζονται.

Πώς υποψιαζόμαστε ότι πρόκειται για email – δολώμα;

Καταρχάς θα πρέπει να έχουμε υπόψη ότι οι τράπεζες, οι επιχειρήσεις και οι διάφοροι οργανισμοί δεν πρόκειται ποτέ να μας ζητήσουν να τους στείλουμε , μέσω κάποιου e-mail προσωπικά μας στοιχεία, όπως για παράδειγμα όνομα χρήστη, κωδικό πρόσβασης, αριθμό ταυτότητας κτλ.

Συνήθως, τα περισσότερα emails – δολώματα:

- Μας προσφωνούν με κάποιο γενικότερο τίτλο, για παράδειγμα ως “Αγαπητέ πελάτη” κτλ.

- Μας παροτρύνουν να συμπληρώσουμε ή να επιβεβαιώσουμε κάποιον κωδικό πρόσβασης, αριθμό τραπεζικού λογαριασμού, e-banking κτλ άμεσα αλλιώς θα υποστούμε διάφορες κυρώσεις.

- Μας ζητούν να μεταβούμε σε κάποιο link το οποίο ναι μεν φαίνεται πως μας οδηγεί σε κάποια ιστοσελίδα που εμπιστευόμαστε (π.χ. την ιστοσελίδα της τράπεζας) αλλά στην πραγματικότητα οδηγούμαστε σε κάποιο *κακόβουλο* site.

Σε περίπτωση που λάβουμε κάποιο email – δολώμα :

- Καταρχάς δεν ακολουθούμε σε καμία περίπτωση τους συνδέσμους (links) που αναγράφονται στο e-mail, ούτε κάνοντας κλικ ούτε καν “περνώντας” το ποντίκι από επάνω. Θα πρέπει να σας ενημερώσουμε ότι υπάρχουν javascripts τα οποία εκτελούν μια ενέργεια, που τους έχει οριστεί απ’ τον κακόβουλο επιτιθέμενο, όταν εμείς απλά “περάσουμε” το ποντίκι από επάνω!

- Σε περίπτωση που θέλουμε να ελέγξουμε την εγκυρότητα του αναγραφόμενου υπερ-συνδέσμου τον πληκτρολογούμε στην από μονοί μας στην μπάρα διευθύνσεων (URL).

- Προωθούμε αυτούσιο το email που λάβαμε στο αρμόδιο τμήμα υποστήριξης πελατών με σκοπό, να ενημερωθούμε περί τίνος πρόκειται καθώς και να εκδώσει κάποια σχετική ανακοίνωση επί του θέματος ώστε να μην υπάρξουν άλλα θύματα στο μέλλον.

Ας μη γελιόμαστε. Σε γενικές γραμμές το να πέσει κάποιος θύμα Phising δεν είναι δύσκολο όσο υποψιασμένος και να είναι. Τον τελευταίο καιρό μάλιστα, το Phising δεν περιορίζεται μόνο στα emails αλλά μπορεί να γίνει είτε μέσα από instant messages (msn, skype, gtalk κτλ) είτε ακόμα και μέσα από τηλεφωνήματα.

Ένα αρκετά αποτελεσματικό μέτρο προστασίας -πάντα σε συνδυασμό με τα όλα όσα αναφέραμε παραπάνω- είναι είναι η εγκατάσταση ενός πρόσθετου (add-on) anti-phishing στον browser μας, το οποίο με βάση τη λίστα των phishing sites που διαθέτουν κατά καιρούς οι εταιρείες, αναγνωρίζει τις σελίδες που επισκεπτόμαστε και μας ενημερώνει ανάλογα για την αυθεντικότητα τους.

Για περισσότερη ασφάλεια

Καλό είναι να υπάρχει στο σύστημα μας ένα σωστά ρυθμισμένο firewall καθώς επίσης θα πρέπει να αποφεύγουμε να κατεβάζουμε αρχεία κυρίως εκτελέσιμα από “περίεργα” sites ή να ανοίγουμε emails στα οποία δεν γνωρίζετε τον αποστολέα τους.

Ξεχάστε τον root!

Στο λειτουργικό σύστημα Linux, κυρίως για λόγους ασφαλείας, κάθε χρήστης θα πρέπει να συνδέεται και να χρησιμοποιεί το σύστημα του ως απλός χρήστης και όχι ως root. O λογαριασμός αυτός έχει ένα όνομα π.χ. 'anast' καθώς και ένα password, που έχει οριστεί απ’ το χρήστη, κατά τη διάρκεια της εγκατάστασης. Ως κανονικός χρήστης, μπορείτε να κάνετε ότι θέλετε αλλά όντας συνδεδεμένοι στο λογαριασμό του root θα πρέπει να είστε ιδιαίτερα προσεχτικοί. Προσοχή, για περισσότερη ασφάλεια δεν θα πρέπει το password του απλού χρήστη να είναι το ίδιο με του root!

Αντί επιλόγου

Ο λόγος που σας αναφέραμε όλα τα προηγούμενα σίγουρα δεν ήταν για να σας τρομοκρατήσουμε και να σας κάνουμε να αποφεύγετε τη χρήση του διαδικτύου. Αντιθέτως προσπαθήσαμε να σας ιντριγκάρουμε ώστε να “ψαχτείτε” λίγο περισσότερο καθώς και να υποψιαστείτε σχετικά με τους κινδύνους που παραμονεύουν. Ελπίζουμε σε αυτό το άρθρο να σας βοηθήσαμε να πάρετε μια μικρή πρώτη γεύση για το τι εστί ασφάλεια, καθώς και πόσο εύκολο είναι να πέσετε θύματα των επιτήδειων απατεώνων.

Βασική ορολογία στην ασφάλεια υπολογιστών

Phising:

Phising ονομάζεται η διαδικασία παραπλάνησης και εξαπάτησης ενός ατόμου (ή μιας ομάδας ατόμων), με σκοπό την απόσπαση προσωπικών στοιχείων. Συνήθως τα στοιχεία αυτά έχουν χαρακτήρα οικονομικό και αφορούν σε κωδικούς πρόσβασης, τραπεζικούς λογαριασμούς (e-banking), πιστωτικές κάρτες κτλ.

Exploit:

Με τον όρο exploit αναφερόμαστε σε ένα κακόβουλο πρόγραμμα το οποίο εκτελούμενο μπορεί και εκμεταλλεύεται κάποιο bug ή κενό ασφαλείας μιας εφαρμογής ή του λειτουργικού συστήματος και παρέχει μη εξουσιοδοτημένη πρόσβαση ή αύξηση δικαιωμάτων στον επιτιθέμενο.

Software bug:

Ως bug χαρακτηρίζουμε κάποιο ελάττωμα ή σφάλμα ενός προγράμματος το οποίο οδηγεί σε λανθασμένη εκτέλεση του.

Ιός:

Ιός υπολογιστή (Computer Virus) είναι ένα κακόβουλο πρόγραμμα το οποίο μπορεί να μολύνει κάποιον υπολογιστή και στη συνέχεια να αντιγράψει τον εαυτό του χωρίς την άδεια του χρήστη.

Χρήστης root:

Με τον όρο root αναφερόμαστε στον λογαριασμό του υπερχρήστη ενός συστήματος. Προσοχή ως root μπορείτε να κάνετε τα πάντα στο σύστημα σας... μέχρι και να το καταστρέψετε.

Penetration Test:

Ως Penetration Tests (ή pen-tests) ονομάζουμε τους έλεγχους ασφαλείας καθώς και τις δοκιμές διείσδυσης σε ένα υπολογιστικό σύστημα.

Computer Cracker:

Συνήθως, cracker χαρακτηρίζεται κάποιος κακόβουλος επιτιθέμενος ο οποίος καταφέρνει να αποκτήσει μη εξουσιοδοτημένη πρόσβαση σε συστήματα με σκοπό -πιθανώς- να βλάψει το σύστημα και τους χρήστες του.

* Λίγα λόγια για τον συντάκτη

Ο Αναστάσης ασχολείται ενεργά με τον τομέα του security κυρίως ως penetration tester.Είναι ambassador στο Fedora project, contributor στο Fedora security spin, μέλος του ελληνικού OWASP καθώς και μέλος της ομάδας διαχείρισης του p0wnbox.com.Ήταν ομιλητής στο AthCon 2010 όπως και σε αρκετά άλλα συνέδρια.

Ο Αναστάσης ασχολείται ενεργά με τον τομέα του security κυρίως ως penetration tester.Είναι ambassador στο Fedora project, contributor στο Fedora security spin, μέλος του ελληνικού OWASP καθώς και μέλος της ομάδας διαχείρισης του p0wnbox.com.Ήταν ομιλητής στο AthCon 2010 όπως και σε αρκετά άλλα συνέδρια.

Εικόνα άρθρου από Flickr: Linux Security by Infosec Images

- Συνδεθείτε ή εγγραφείτε για να σχολιάσετε